Nos, az élet úgy hozta, hogy megint egy kicsit sötétben kellett járnom. Sötétben, mert a költözés miatt megint jó ideig nem volt internet az új lakásban (köszi T-Home, hogy 2 hétig tart egy vonaláthelyezés), és sötétben azért is, mert kicsit megnézem, milyen a szomszédok wifi hálózaténak a védelme. Persze abszolút csak próba jelleggel… A konklúzió az, hogy gyenge. Találtam a közelbe kettő WEP-es (!) védelmű hálózatot, amiről már a kispistike is tudja, hogy nem tart 10-15 percnél tovább a megtörése.

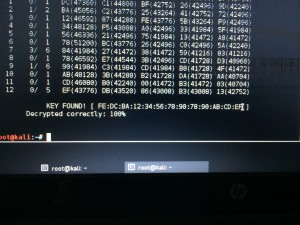

Felpörgetjük kicsit az IV-k számát, és a KEY-t már hamar meg is tudjuk fejteni.

Nekiálltam így hát egy unalmas nyár eleji napon megnézni, mennyire emlékszem a Blacktrack Linux parancsokra. Hát semennyire, milyen szerencse, hogy évekkel ezelőtt leblogoltam magamnak. Visszakerestem a régi postot, és csodák csodájára működött is nagyjából minden. Így esett el a szomszéd WIFI-je egyik reggel, nagyjából 15 perc alatt. Elképesztő, hogy még mindig vannak emberek, akik ilyen titkosítással védik a hálózatukat.

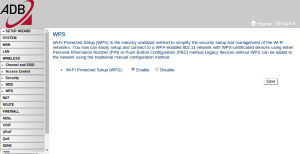

Mivel a WEP-et törni már nem menő, és egyébként is sokat fejlődött a technika, megnéztem mi a helyzet az újabb wifi hálózatokkal. Utána olvastam, és kiderült hogy aránylag emberi idő alatt már a WPA védelmű hálózatok is törhetők. Amit fontos kimeleni, hogy nem közvetlenül a WPA hibáját használják ki a támadások során, hanem a routerekbe épített extra funkciót, a WPS-t.

Ez a Wi-Fi Protected Setup, ami számos routerbe beépítve és ami nagyobb baj bekapcsolva megtalálható. A reaver nevű program, ami a munka nagy részét végzi, ennek a funkciójának hibáját használja ki, és így válnak törhetővé a WPA vagy WPA2 titkosítást használó eszközök.

A reaver ugyanis a routerbe beállított PIN kódot brutalforce módszerrel ugyan, de 4-8 óra alatt nagy biztossággal ki tudja pörgetni. Ha a PIN megvan, akkor már ezzel a jelszót elkérhetjük a routertől és tádám, bent vagyunk.

Maga a támadáshoz a Kali Linux ajánlott, ami a Backtrack jogutódja, egy Linux disztribúció kifejezetten sérülékenység vizsgálatra. Ami programokat a WEP törésnél használtam, még mindig benne vannak és most is ezekkel indul a folyamat. Az a poén, hogy lényegében még egyszerűbb a dolgunk is kevesebb paranccsal kell operálni. Mutatom sorban:

airmon-ng start wlan0

Ezzel monitor módba kapcsoljuk az adott hálózati interfészt. Ez szükséges ahhoz, hogy a megfelelő módon tudjuk használni továbbiakban.

airodump-ng wlan0

Ez a parancs ismerős lehet, lényegében ki tudjuk vele listázni az összes közeli wifit a legfontosabb adatokkal együtt. Itt tudjuk kiválasztani az áldozatot, és kiírni a bssid címét amire majd szükségünk lesz. Ha nem megy, próbáljuk a monitor interfésszel helyette.

Következő parancs kiadása után akár elmenetünk aludni is. (Természetesen a parancsba a monitorinterfacet és a bsssid-t cseréljük ki a megfelelőkre.)

reaver -i moninterface -b bssid -vv

A reaver ha szerencsénk van elkezdi kipörgetni a PIN-eket. Folyamatosan írja, hogy hol tart és megközelítőleg mi a maximum idő mire végez. Egyes routerekkel lehet nem boldogul, pl letiltja x próbálkozás után, ilyenkor nézzünk másik hálózat után. Érdemes egyébként fájlba menteni a reaver munka állományát, így megszakítható és folytatható marad a törés. Mint mondtam hosszú folyamat, készüljünk fel. Nekem néha kapcsolatot vesztett, és timeout hibát dobott, ilyenkor próbáljuk meg újra.

Mi történik ha meg van? Szépen kiírja, hogy melyik PIN passzolt, majd a PIN segítéségével a wifi hálózathoz tartozó jelszót is megkapjuk.

A WPS PIN meg van, és utána közvetlenül már látjuk a WPA hálózathoz tartozó jelszót. A Wifi hálózat nevét inkább kitakartam.

Amint az a fenti képen látszik, nekem több mint 90%-ig el kellett menni, mire meg lett a megfelelő PIN, és nagyjából több mint három órán keresztül tartott a dolog. Az időt nagyban befolyásolja az is, hogy milyen közel van, és milyen jó a vétel az adott wifi hálózat irányába.

Hogyan védekezzünk? Legjobb, ha olyan routert használunk, ami élből nem támogatja a WPS-t. Egyes routereken kikapcsolható, de meglepő módon néha még ilyenkor is törhető marad a szolgáltatás, hiába mondja azt a webes felület hogy minden rendben. Extra védelem lehet még a MAC cím szűrés. De persze aki ki akarja kerülni, az ki is fogja.

Az én csodálatos gyári T-home-os Pirelli routeren is alapértelmezetten be van kapcsolva ez a funkció. Na nem sokáig.

Ui: természetesen engem is csak a kíváncsiság hajtott, Ti se törjétek a szomszéd wifijét, pláne ne netezzetek rajta, mert az nagyon csunya dolog. Én szoltam….